Megbízható tűzfalszabályok az IPv6 világában

IPv6 ACL-ek biztonsági aspektusai tűzfal szabályozásban

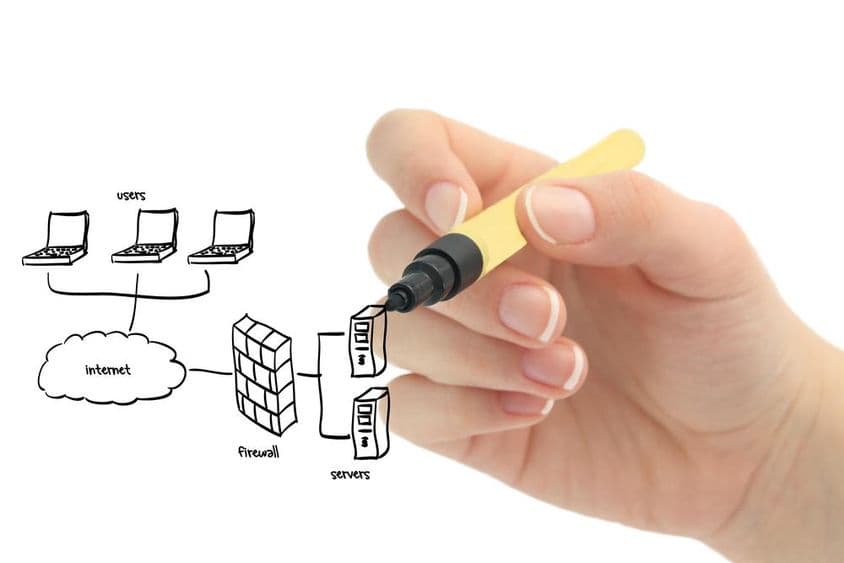

Ahogy az IPv6 terjedése egyre komolyabb lendületet vesz, úgy válik világossá az is, hogy a hagyományos IPv4 alapú biztonsági gondolkodás nem vihető át változtatás nélkül az új protokollra. Az IPv6 nem egyszerűen egy hosszabb címkészletet jelent – teljesen új megközelítést igényel a hálózatbiztonság terén, különösen akkor, ha tűzfalszabályokról és ACL-ekről (Access Control List) van szó. Az 1b.hu többéves tapasztalattal rendelkezik IPv6 alapú infrastruktúrák üzemeltetésében és védelmében, így első kézből látta, milyen biztonsági buktatók és lehetőségek rejlenek az IPv6 világában.

Miért más az IPv6 ACL?

Az első dolog, amit meg kell érteni, hogy az IPv6 alapértelmezetten minden végpontot globálisan elérhetővé tesz. Míg az IPv4-es rendszerek gyakran NAT mögött működnek, így kívülről csak korlátozottan elérhetők, addig IPv6-ban minden eszköz nyilvános IP-t kap – függetlenül attól, hogy szerverről, laptopról vagy IoT-eszközről van szó.

Ez a nyitottság önmagában nem jelentene problémát, ha a megfelelő ACL-ek és tűzfalszabályok már a kezdetektől fogva élesek lennének. Azonban a legtöbb környezetben ezek a szabályok vagy nem elég szigorúak, vagy teljesen hiányoznak, mert a rendszergazdák gyakran ugyanazokat a sablonokat használják, mint IPv4 alatt – ez viszont súlyos hiba.

Az alapelv: mindent tiltunk, amit nem engedélyezünk

Az 1b.hu saját belső infrastruktúrájában is az a szabály alakult ki, hogy minden bejövő és kimenő kapcsolatot alapértelmezés szerint tiltani kell. Csak azok a kapcsolatok kerülhetnek engedélyezésre, amelyekre tényleges üzleti vagy technikai igény van, és amelyek pontosan behatárolhatóak forrás- és célcím, valamint port és protokoll szempontjából is.

Ez az úgynevezett default deny elv az IPv6 esetében még fontosabb, mint valaha, hiszen a NAT védőrétege már nem létezik, és minden nyitva hagyott port közvetlenül az interneten keresztül támadható.

Stateless vagy stateful? Nem mindegy!

A tűzfalak konfigurációjának egyik kulcskérdése, hogy használjunk-e állapottartó (stateful) csomagszűrést, vagy elegendő az állapotmentes (stateless) megközelítés. Bár a legtöbb modern hálózati eszköz már képes állapottartó forgalomelemzésre IPv6 esetén is, az 1b.hu gyakorlata szerint az elsődleges peremhálózati tűzfalaknál a stateless ACL-ek alkalmazása jobb védelmet nyújt.

Ez azért van így, mert az állapottartó tűzfal erőforrásokat használ fel minden kapcsolat figyelésére, és ez egy esetleges DoS-támadás során könnyen kihasználható. A stateless ACL ezzel szemben nem tart kapcsolatokat nyilván, hanem kizárólag az adott csomag jellemzői alapján dönt, így nehezebb túlterhelni.

Az ICMPv6 szerepe: kulcs a stabil hálózathoz

Az IPv6 működéséhez elengedhetetlen az ICMPv6 forgalom megfelelő kezelése. Míg IPv4-ben sok rendszergazda reflexből letiltotta az ICMP-t, az új protokollban ez komoly hálózati problémákhoz vezethet. A Router Advertisement, a Path MTU Discovery vagy épp a Neighbor Discovery Protocol mind ICMPv6 üzeneteket használnak.

Ha ezeket a csomagokat nem engedélyezzük megfelelően, az IPv6 hálózat csak részben vagy hibásan fog működni – ez pedig nehezen diagnosztizálható problémákat eredményezhet. Az 1b.hu konfigurációs ajánlásaiban külön figyelmet fordítunk arra, hogy az ICMPv6 csak a szükséges típusokban legyen engedélyezve, de sosem teljesen tiltva.

A multicast és az SLAAC kockázatai

Az IPv6 egyik jellemzője, hogy széles körben használ multicast forgalmat, többek között a Stateless Address Autoconfiguration (SLAAC) során is. Ez kényelmes címkiosztási lehetőséget biztosít, viszont biztonsági szempontból érzékeny pont: akár egy nem megfelelően konfigurált kliens is képes lehet hamis router üzenetek küldésére, amivel eltérítheti a hálózati forgalmat.

Az 1b.hu ezért a kulcsfontosságú szerverhálózatokon inkább a DHCPv6 protokollt használja SLAAC helyett, ahol a címkiosztás központosított és felügyelt. Így elkerülhető, hogy ismeretlen eszközök önkényesen címet generáljanak vagy hamis információkat terjesszenek.

Karbantartás és audit: az IPv6 ACL nem egyszeri beállítás

Egy jól működő IPv6 ACL-rendszer nem statikus. Ahogy a szolgáltatások bővülnek, új rendszerek kerülnek be a hálózatba, vagy megváltoznak az üzleti igények, úgy kell frissíteni a tűzfalszabályokat is. Az 1b.hu napi szinten figyeli a bejövő és kimenő forgalom mintázatait, és naplóelemzéssel szűri ki azokat az eseteket, ahol új szabályra vagy módosításra lehet szükség.

A hozzáférési szabályokat rendszeresen auditáljuk, és minden változást tesztelt környezetben próbálunk ki, mielőtt élesbe kerülne. Ez különösen fontos, ha kritikus üzleti szolgáltatások működnek az IPv6 hálózaton keresztül – márpedig ma már egyre több ilyen van.

Összegzés

Az IPv6 nemcsak technikai fejlődés, hanem újfajta biztonsági gondolkodás is. A klasszikus IPv4 szabályrendszerek nem adaptálhatók egy az egyben, az ACL-ek megalkotása sokkal pontosabb tervezést, szigorúbb hozzáállást és mélyebb protokollismeretet igényel. A tűzfalszabályozás IPv6 környezetben nem opcionális extra, hanem a működés alappillére.

Az 1b.hu elkötelezett abban, hogy ügyfeleinek és partnereinek korszerű, biztonságos és jövőálló IPv6 infrastruktúrát biztosítson. Ha saját rendszereid is elkezdték az áttérést, vagy csak most tervezed a bevezetést, érdemes már az elején nagy hangsúlyt fektetni az ACL-ek helyes felépítésére – mert a biztonság mindig az első szabálytól kezdődik.